使用 CAA 增强您的安全治理

根据 Cloudflare 的 Merkle Town,每小时签发 257,036 个证书。我们在 Let's Encrypt 签发了近 70% 的证书。作为一家非营利性的公共利益证书颁发机构,我们不断思考如何改善我们订阅者的体验和安全性。使用 CAA(证书颁发机构授权),以及帐户和方法绑定这两个 CAA 扩展程序,正是这样做的一个简单创新。

什么是 CAA?

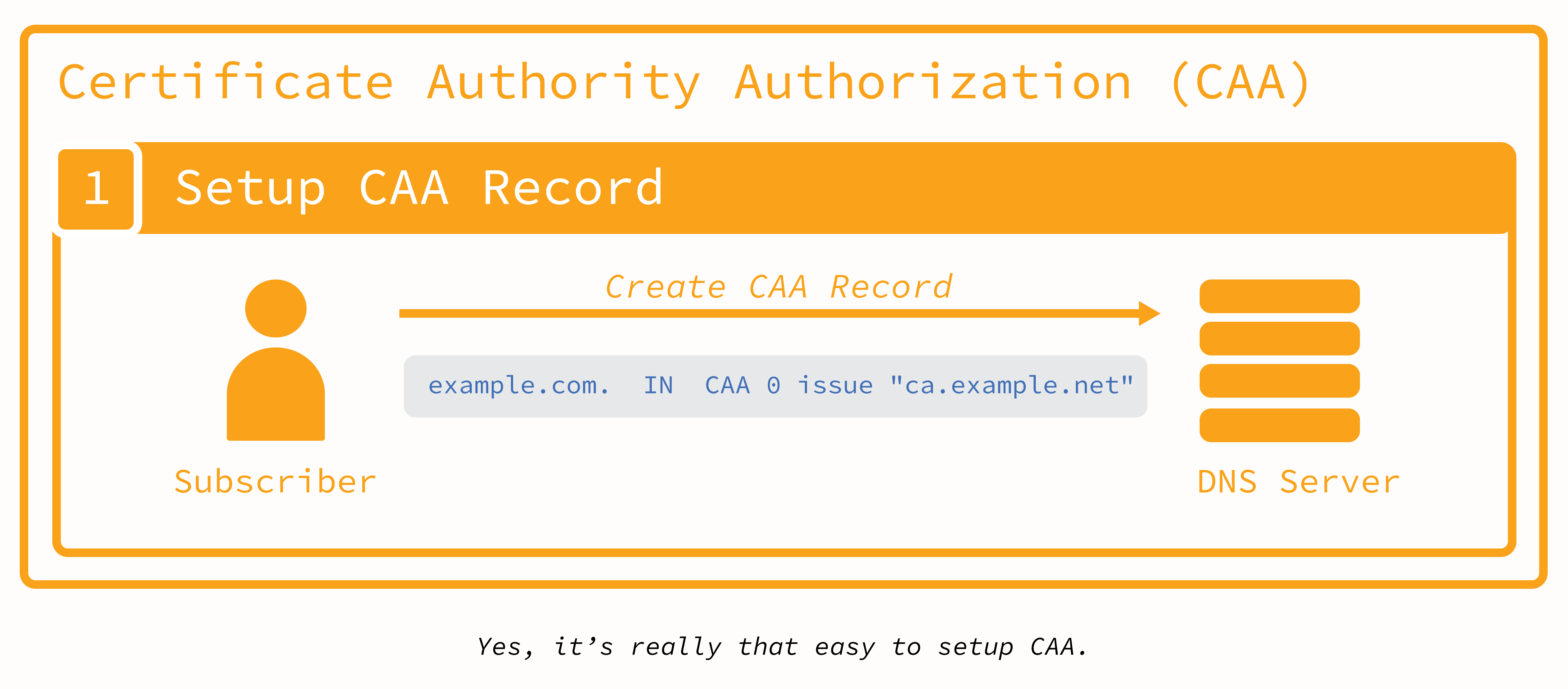

CAA 是一种 DNS 记录,它允许网站所有者指定哪些证书颁发机构被允许签发包含其域名信息的证书。使用 CAA 是一种积极主动的方式,可以确保您的域(域名)和子域(子域名)受您的控制 - 您能够在您的 DNS 治理中添加一层安全性。(相比之下,证书透明度 (CT) 日志是一种被动的方式来监控您的 DNS 治理 - 通过公开发布签发给域的证书,订阅者可以验证他们的域(域名)是否使用了预期的 CA(证书颁发机构)。)

我们认为 CAA 对每个订阅者都很重要,但如果您正在大规模处理 TLS,它就更加重要。如果您有一个或多个团队可以访问您的集成,则尤其如此。

帐户和方法绑定是 CAA 的另一层,可以进一步提高您的安全性。方法绑定允许订阅者限制可以用来证明对域的控制权的域控制验证方法集 - DNS-01、HTTP-01 或 TLS-ALPN-01。帐户绑定允许订阅者将签发限制为特定的 ACME 帐户。如需更详细的技术信息,请查看我们的 社区帖子 或查看 RFC 8657。

CAA 采用

Famedly,一家德国医疗保健公司,在更新其整体 ACME 设置时设置了 CAA。在听到更多关于他们为什么选择现在启用 CAA 的原因时,答案很简单:因为操作简单且易于提升其安全性。

“使用 CAA 以及帐户和方法绑定的最大好处是关闭了 DV 漏洞,”Famedly 的基础设施主管 Jan Christian Grünhage 说。“通过使用带有 DNS-01 挑战的 DNSSEC,我们获得了贯穿整个堆栈的加密签名。”

Famedly 的团队在几天内就设置了 CAA。“更大的项目是将我们的签发转换为单个 ACME 帐户 ID,因此在该工作中采用 CAA 只增加了边际工作量,”Jan 评论道。“额外的安全优势绝对值得付出努力。”

CAA 入门

如果您大规模管理 TLS,请考虑采用 CAA 和帐户和方法绑定。要开始,请查看我们的 文档、RFC 8659 和 RFC 8657,并查看 社区论坛,以了解更多设置或使用 CAA 的订阅者的信息。

与 DNS 中的所有内容一样,有一些潜在的故障需要避免。最重要的是,CAA 将始终尊重它为其签发证书的域名最接近的 CAA 记录。有关更多信息,请查看 CAA 文档的这一部分。您还需要确保您的 DNS 提供商支持设置 CAA 记录。

感谢 Famedly

我们感谢 Famedly 抽出时间与我们分享他们设置 CAA 的经验。此外,Famedly 今年作为我们 十周年活动 的一部分,对 ISRG 提供了财务支持。

作为 互联网安全研究小组 (ISRG) 的一个项目,Let's Encrypt 的 100% 资金来自我们用户和支持者的贡献。我们依靠他们的支持才能提供我们的公共利益服务。如果您的公司或组织想 赞助 Let's Encrypt,请发送电子邮件至 sponsor@letsencrypt.org。如果您或您的组织可以 捐赠 任何数额,我们恳请您考虑捐款。